「DDoS攻撃、800円でやってあげる」が成り立つワケ:半径300メートルのIT

水 500ml 48本 ミネラルウォーター 天然水 送料無料 富士山の天然水 富士山の天然水500ml ラベルレス 天然水 バナジウム バナジウム含有 防災 備蓄 アイリスオーヤマ

日本史好きの会計士が、日々の考察をつづるブログ。社会人の豆知識、歴史の再探求、子供へのうんちく、等の一助として。学ぶ事の楽しさと共に。日本が世界を驚愕させた3日間から、戦後の歴史では語られない、日本海軍と零戦と当時の世界情勢を見る。

『通常攻撃が全体攻撃で二回攻撃のお母さんは好きですか?』より「大好真々子」が6月に発売予定!

【ふるさと納税】【配送方法が選べる】ミネラルウォーター 水 500ml(通常便:25・40・50本 /定期便:25本or40本or50本×3〜6回・計75~300本) 天然アルカリ温泉水 財寶温泉…

![〔状態A-〕ダウナードマジシャン【クォーターセンチュリーシークレット】{RC04-JP036}《エクシーズ》 [ダウナードマジシャン]](https://www.cardrush.jp/data/cardrush/product/20230217_c72ea2.jpg)

〔状態A-〕ダウナードマジシャン【クォーターセンチュリーシークレット】{RC04-JP036}《エクシーズ》 [ダウナードマジシャン]

【ふるさと納税】 【定期便】 天然水 水 2L 3ヶ月~12ヶ月 選べる本数 6本 12本 サントリー 南アルプス ナチュラル ミネラルウォーター 定期便 白州 防災 備蓄 仕送りギフト h009

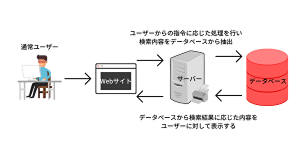

WordPressのプロによる情報発信メディア SQLインジェクションとは?被害事例と対策方法5つ!

フジ・メディア・ホールディングス傘下のエフシージー総合研究所にSQLインジェクション攻撃、35,000件のメールアドレスが漏えい

【ふるさと納税】 ◆北海道の天然水 【 選べる お届け回数 】 単品 2ヶ月 3ヶ月 定期便 いろはす ラベルレス 2L 2箱 12本 セット 24本 36本 い・ろ・は・す 2000ml…

新たな一歩を応援するメディアTeamsでチャネルの表示/非表示を切り替える方法

【ふるさと納税】水 サントリー天然水 24本×1箱 計24本 550ml 奥大山 SUNTORY ナチュラル ミネラルウォーター 軟水 産地直送 送料無料 500ml+50ml 500…

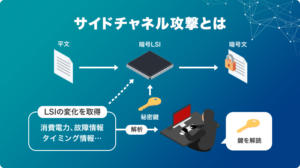

Apple M1 Macに対する初のブラウザベースのサイドチャネル攻撃は、Javascriptが無効になっていても機能する

論文情報発表者会場タイムテーブル持ち物勉強会スタイル参加枠について禁止事項連絡先

【ふるさと納税】【配送方法が選べる】飲む温泉水 温泉水99 1.9L(通常便:計12~60本/定期便:12本×5〜12回 or 24本×5回・計60~144本)水 ミネラルウォーター 温泉水…

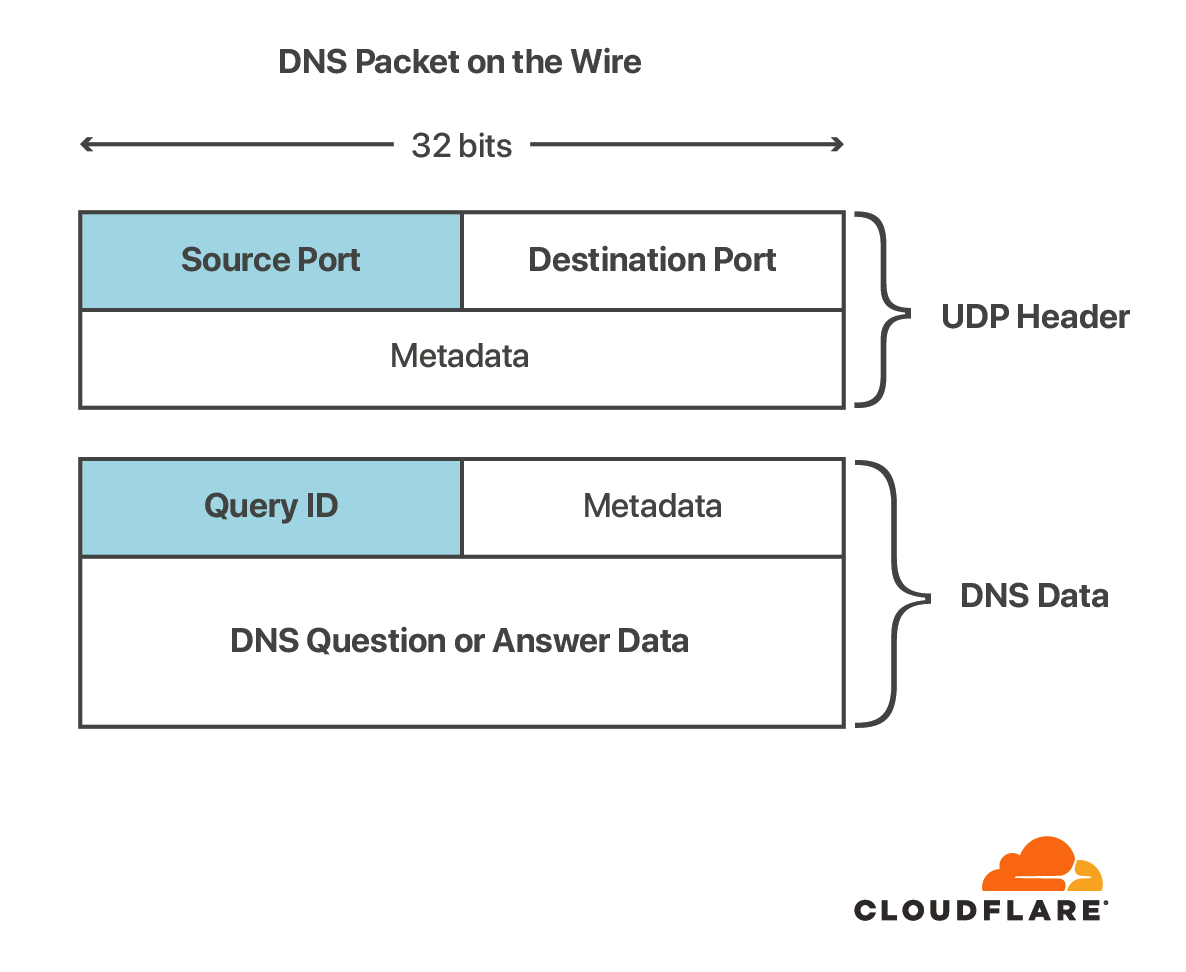

SAD DNSのICMP rate limitを用いたサイドチャネル攻撃について - knqyf263's blog

【ふるさと納税】【最短発送】黒松内銘水 水彩の森 2L 選べる6本(1箱)・12本(2箱)・24本(4箱) 北海道 ミネラルウォーター天然水 水彩の森 水 国産 国内 硬水 中硬水 ナチュラル…

サイドチャネル攻撃とは?6つの攻撃手法、被害事例、対策を簡単解説【お役立ち情報】 | OFFICE110

セキュア メッセージング アプリはほんとうにセキュアなのか:サイドチャネル攻撃により WhatsApp、Telegram、Signal のプライバシー侵害が可能

BIYOUDO 水 シリカ水 500ml×42本 350ml×48本 ナチュラルミネラルウォーター ラベルレス 軟水 美容ミネラル シリカ含有 天然水 シリカウォーター 保存料なし…

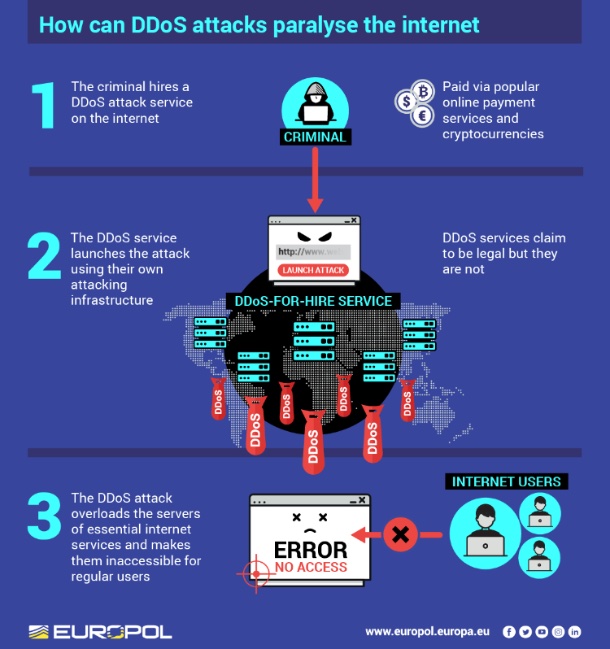

ニフクラ ブログ DDoS攻撃とDoS攻撃の違いとは?特徴や被害を軽減させる対策法について

会員13万人以上の低価格DDoS攻撃サービスが検挙 - 1カ月約2000円、攻撃は400万回以上

【ふるさと納税】\発送時期が選べる/ 富士山蒼天の水 <ラベルレス> 500ml×96本(4ケース) 第1位 天然水 ミネラルウォーター 水 シリカ ランキング 防災 備蓄 高評価 人気 年内発送…

![アサヒ おいしい水 天然水 シンプルecoラベル(24本入×2セット(1本600ml))【おいしい水】[ミネラルウォーター 天然水]](https://thumbnail.image.rakuten.co.jp/@0_mall/soukaidrink/cabinet/135/600135.jpg?_ex=300x300)

アサヒ おいしい水 天然水 シンプルecoラベル(24本入×2セット(1本600ml))【おいしい水】[ミネラルウォーター 天然水]

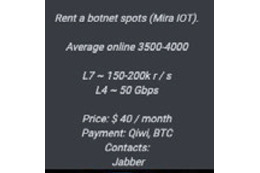

IoT機器によるDDoS攻撃の代行は月額40ドル--地下市場調査(トレンドマイクロ)

【送料無料※一部地域除く】【48本】 水 500ml 蛍の郷の天然水 ミネラルウォーター 友桝飲料 ペットボトル 48本 2ケース

スピアフィッシング攻撃とは?仕組みや危険性、対策方法について徹底解説|サイバーセキュリティ.comスピアフィッシング攻撃とは?仕組みや危険性、対策方法について徹底解説

通常攻撃が全体攻撃で二回攻撃のお母さんは好きですか?【大好真々子】 壁紙 #341333

EttercapでARPスプーフィング概要準備検証結果参照資料編集後記

【ふるさと納税】 【定期便】 い・ろ・は・す 天然水 540ml 24本 選べる 3か月 6か月 12ヶ月 北杜市白州産 水 飲料 飲料水 ミネラルウォーター コカコーラ いろはす ペットボトル…

ARPスプーフィングによる中間者攻撃 ARPスプーフィングによる中間者攻撃

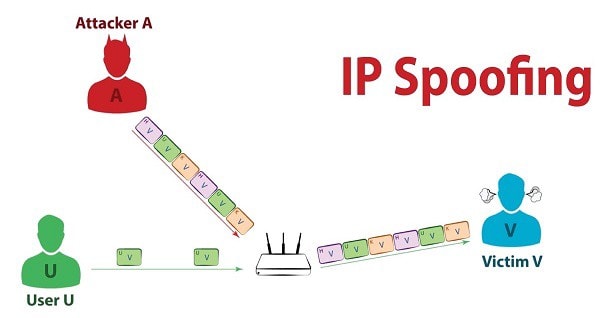

Spoofing Attacks: Everything You Need to Know

【ふるさと納税】水 2L 【定期便 あり】嬬恋の 天然水 ラベルレス ボトル 2L × 10本 入× 1~3箱 毎月 隔月 ミネラルウォーター 定期便 あり 飲料水 2000ml 2リットル 通販…

Microsoft、7月のセキュリティ更新プログラム公開 既に攻撃発生の脆弱性も