Category:コンピュータセキュリティ

実行保護

Executable-space protection

I-PIN

I-PIN

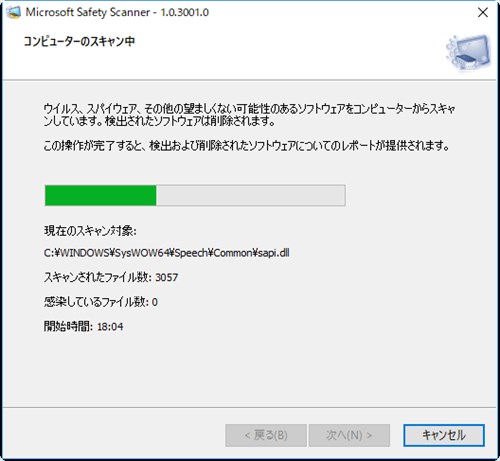

オンラインスキャン

セキュリティチェック

生体ハイジャック

ASEAN-CBP

悪意あるメイド攻撃

Evil maid attack

Kon-Boot

Kon-Boot

信頼できるコンピューティングのセキュリティ開発ライフサイクル

Microsoft Security Development Lifecycle脆弱性情報データベース

Vulnerability database

コールゲート

Call gate (Intel)

ハッカーグループ

Hacker group

本人認証

ホットフィックス

Hotfix

攻性防壁

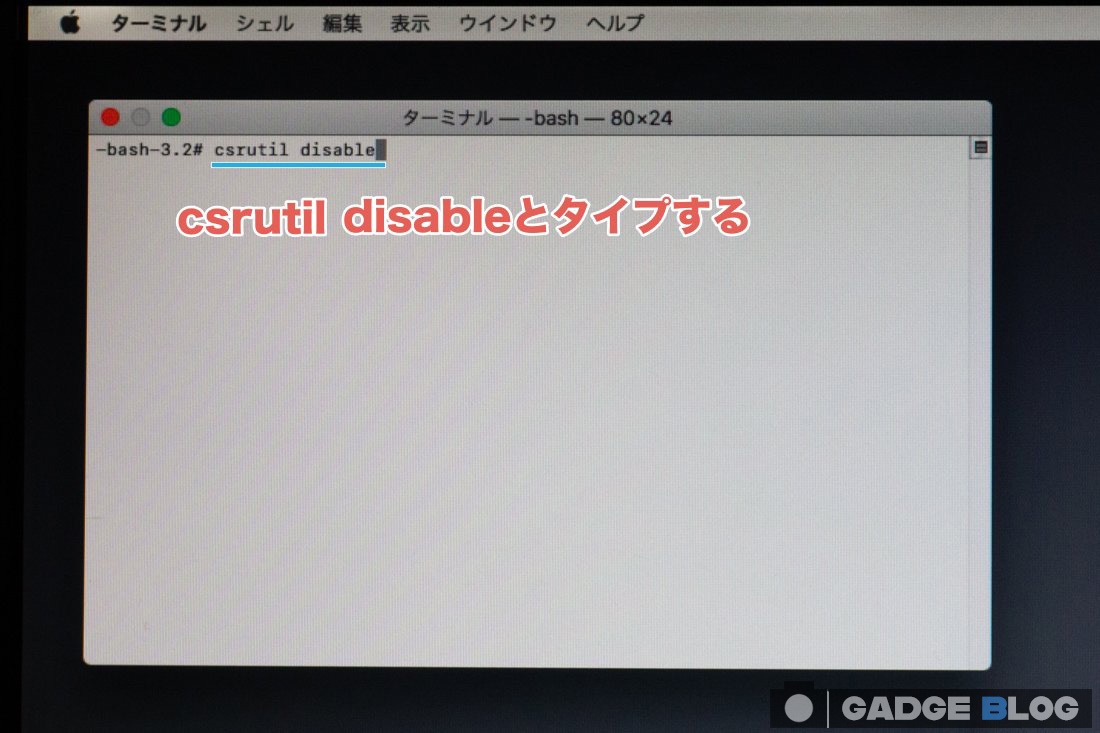

システム整合性

System integrity

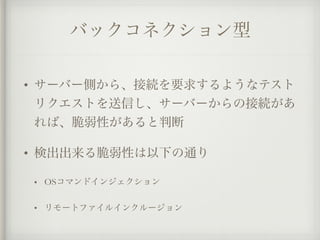

脆弱性検査ツール

Vulnerability scanner

Jamf

Jamf

CPUモード

CPU modes

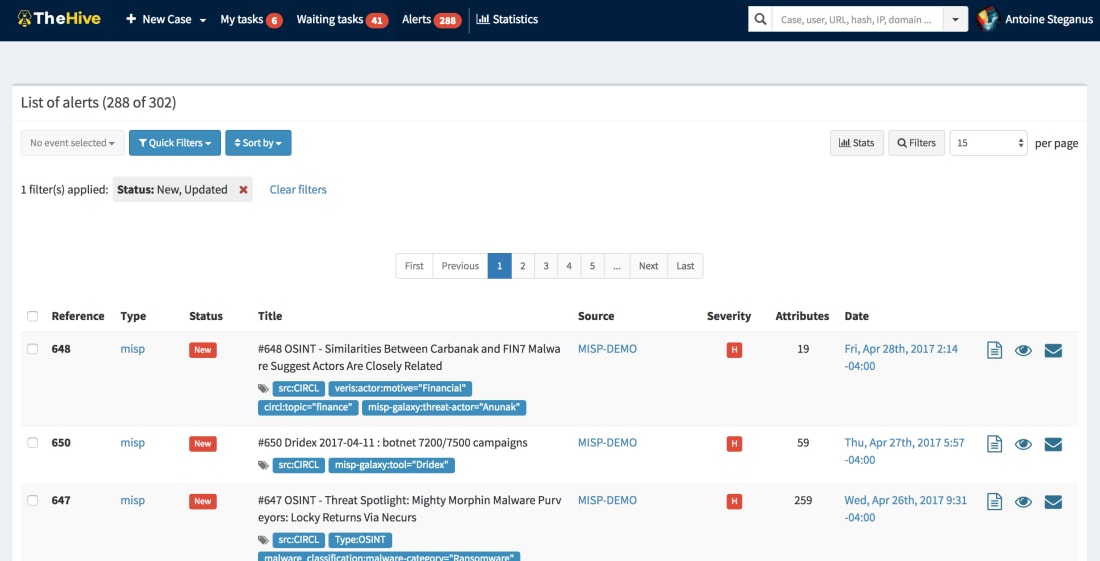

MISP

MISP Threat Sharing

次世代ファイアウォール

Next-generation firewall

セキュリティ侵害インジケーター

Indicator of compromise

豚のダンス

Dancing pigs

サンダースパイ

Thunderspy

セキュアコーディング

Secure coding

潜在的に迷惑なアプリケーション

Potentially unwanted program

脆弱性報奨金制度

Bug bounty program

漏洩電磁波

Tempest (codename)